警告!Windows 高危漏洞又出现了!微软连发 2 次补丁也无法封堵

微软又出现 Bug

微软最近可够忙的,Windows 高危漏洞的消息又一次传播开来。它一边忙着更新Windows 11,一边忙着应对 PrintNightmare 漏洞,这个漏洞可以说是近些年来最严重的漏洞,影响范围极大,不及时修复后果非常严重。

事件可以追溯到上月初,微软发布了针对CVE-2021-1675漏洞的修复补丁,指出Windows Print Spooler 服务中存在安全漏洞,攻击者可以在存在漏洞的机器上完成账户提权。

也就是可以将原本有限权限的账户提升为具有完全权限的管理员账户,意味着攻击者可以获得对电脑的最高控制权限,轻松访问修改文件等。

好在最终得到了修复,该漏洞影响的范围也没有那么广泛。本来到这里,漏洞修复后事情就该结束了,但后续出现了更加严重的问题。因为随后,该漏洞被曝出不仅可以用于账户提权,还可以实现远程代码执行。此前的漏洞修补被轻易打破,攻击者利用漏洞进行远程代码执行,可以很轻易地在被攻击的电脑上为所欲为。

例如之后才曝光的“紫狐”僵尸挖矿网络就利用了这个漏洞进行了入侵。它们通常是规模庞大的僵尸网络,利用各种方式入侵机器,成功后植入挖矿木马。并且受到入侵的电脑在 “被挖矿” 的同时,会接着对网络中的其他机器发动攻击,也就是成为了僵尸网络中的一个节点。

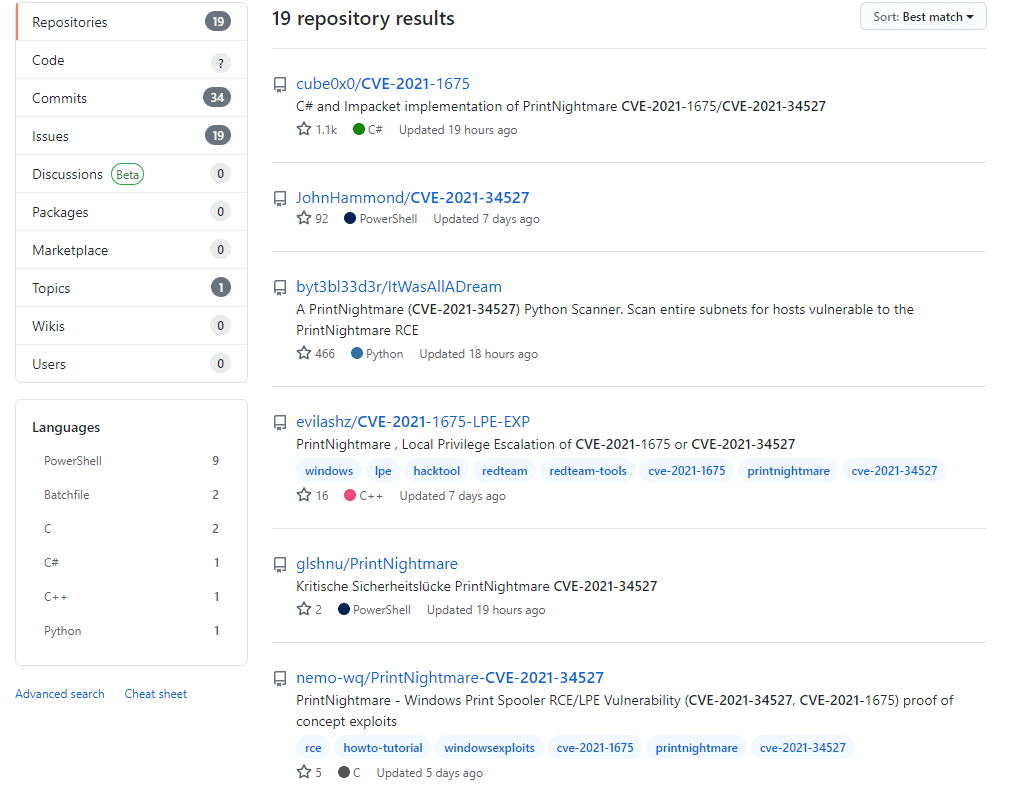

6月21日,微软更新通告,将原本定义为本地提权漏洞改为了远程代码执行漏洞。而后深信服的两位研究人员在网上公开该漏洞的POC(概念验证)代码,随即在网上得到了广泛传播。虽然很快进行了删除,但目前例如在Github 上已有非常多的分支。甚至出现了远远超出了初始漏洞允许的范围的功能。

Windows 高危漏洞被命名为 PrintNightmare 漏洞,或许它真的是网络安全人员和微软的噩梦。这个漏洞有多可怕?

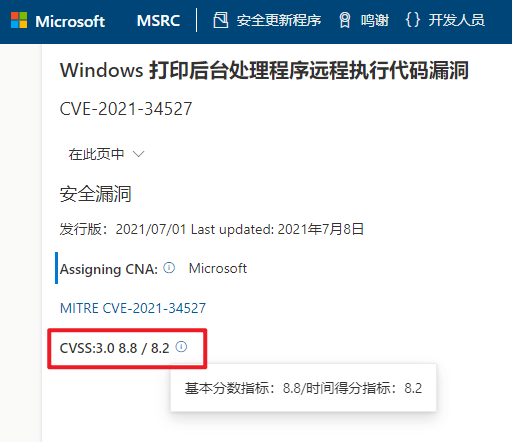

PrintNightmare (CVE-2021-34527)在CVSS 3.0(通用漏洞评分系统)中基本评级为8.8。也就是被定义为了“高严重性”漏洞,并且非常接近9.0 开始的 “危急” 评级。时间得分指标也达到了 8.2 分。

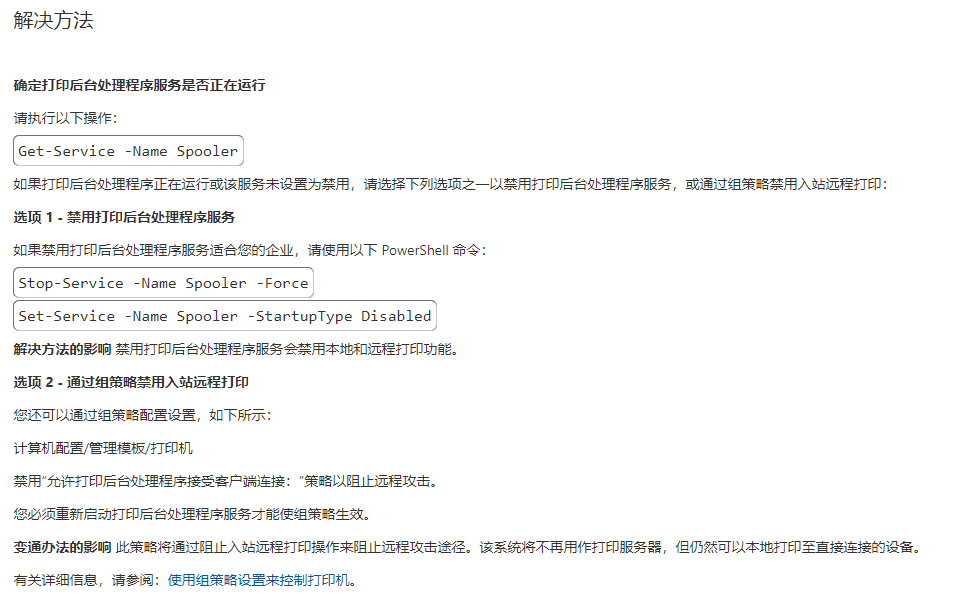

该漏洞影响非常广泛,微软官方也表示所有版本的 Windows 都包含易受攻击的代码并且容易受到攻击。当打印功能暴露在网络上时,攻击者就可以远程利用它。大家肯定非常关心漏洞怎么修复,微软于7月2日发布 CVE-2021-34527 紧急通告,并给出了部分解决方法,但未给出修复补丁。

直至7月6日发布了大部分版本的安全更新,7月7日发布针对 Windows 10 1607、Windows Server 2016 以及 Windows Server 2012 的安全更新补丁。至此,微软已对包括已经停止维护的 Windows 7 在内的各个系统版本进行了安全补丁更新,以修复 PrintNightmare 漏洞。

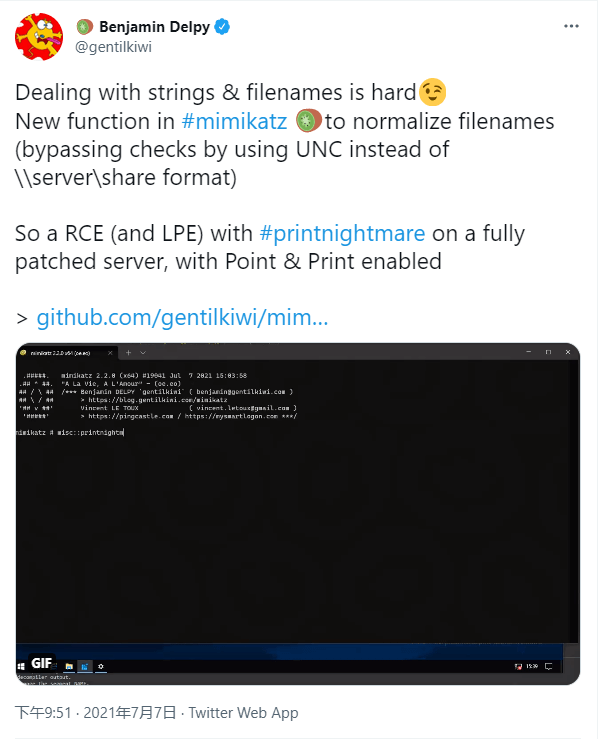

经历了这么多,终于结束了?不,并没有。在微软发布官方修复补丁之后,又有研究人员指出该漏洞并未得到完全修复!Mimikatz 安全工具的安全研究员和开发人员 Benjamin Delpy 演示了在安装了安全更新的 Windows Server 2019 上绕过修补运行 Windows 高危漏洞。

微软才刚刚发布的安全修复就这么轻松被绕过,Delpy认为微软没有对修复程序进行真正的测试。并且其它的 POC 分支也有提到微软的修复补丁可以很容易绕过。按 Delpy 的说法,不知道是微软不够上心还是现在找不到合适的解决方法?微软到底能不能以及什么时候才能修复 PrintNightmare 成为了最值得关心的问题。

对于无打印需求的机器,目前停止并禁用Print Spooler服务对 PrintNightmare 漏洞是最好的缓解方法。停用此服务将导致打印功能失效。而有打印需求的机器,即使不使用远程打印功能, 仍有被利用PrintNightmare 攻击的风险。

并且,目前 POC 代码分支众多,广泛传播,黑客们可以很容易获取到这些代码,对所有 Windows 设备发起攻击。攻击者可以利用这个漏洞为各种木马病毒开路,传播性和破坏性极强。如果不及时有效修补,将真正成为所有人的“噩梦”

结论

这次出现的 Windows 高危漏洞如果再不解决的话,可能会有许多用户会遭受财产损失。希望微软能够尽快将这个漏洞修复,大家可以在这之前按照上面微软提供的方法先临时解决一下问题。

本文编辑:@ 小淙

©本文著作权归电手所有,未经电手许可,不得转载使用。