AMD现Zenbleed漏洞,多系列锐龙CPU受影响,民间“补丁”发布

网络安全问题频发,受影响的自然不只是企业,公司或组织,对个人的信息安全也是极大威胁。没错,最近,谷歌安全人员在“冲浪时”又发现了一个AMD新漏洞-Zenbleed。今天本文就来聊聊Zenbleed漏洞带来的影响,以及Zenbleed漏洞补丁该如何使用。

AMD Zenbleed漏洞带来的影响

能够通过AMD Zen 2 处理器传递敏感信息,诸如密钥,用户登录信息,从而允许黑客窃取数据并完全入侵系统。

Zenbleed 利用的是芯片架构的固有缺陷,360,火绒,其它等等电脑管家都无法有效防御。

一旦利用Zenbleed开始攻击,黑客就能以每个内核30KB/S 的速度窃取芯片内部寄存器的数据,正在运行的所有软件几乎都会受到影响;当然,这无疑对云服务和数据中心构成了重大威胁。

Zenbleed漏洞横跨整个Zen 2架构,包扩EPYC(霄龙)CPU和消费级Ryzen(锐龙) 3000/4000/5000 系列CPU。目前AMD也为霄龙发布了基于固件的官方补丁,什么?台式机?还得等等,预计11-12月陆续完成补丁发布。

不过官方补丁未到,外网大神研究的Zenbleed漏洞补丁已经发布,且得到了AMD官方的验证。

AMD Zenbleed漏洞补丁

不同于AMD官方基于硬件开发的补丁,此款补丁主要基于软件制作。开发者也说明了“此款补丁”将在重启后失效,也就是说,每次启动都得再打一次补丁。

1. 下载安装RWEverything软件,并禁用内存完整性(HVCI)和Microsoft Vulnerable Driver Blocklist。(有一定风险,禁用这两项可能导致其它类型的病毒入侵,饮鸩止渴);

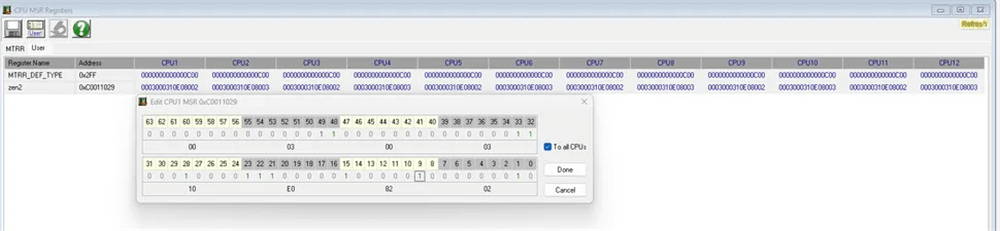

2. 在程序中选择 MSR 图标,然后单击 "User List",创建一个 'name'=0xC0011029的寄存器。

3. 然后将第 9 位改为 "1",点击 "done",即可完成全部操作流程。

需要注意的是,采用该补丁可能会导致CPU在某些工作场景中(编码和渲染)遭受高达 15% 的性能损失,不过,游戏玩家不必担心,对游戏性能影响较小。

结论

以上就是关于Zenbleed漏洞情况,以及Zenbleed漏洞补丁全部分享了。Zenbleed漏洞的影响有限,大家也不必太过担心,目前也未见成规模的攻击事件发生,只要“稍作”等待AMD官方的补丁就会发布。AMD,NO。